Новости кибербезопасности

Будьте в курсе последних инцидентов, уязвимостей и изменений в ландшафте угроз. Мы освещаем утечки данных, ransomware-кампании, критические CVE и регуляторные новости — с контекстом, что это значит для вас и как защититься.

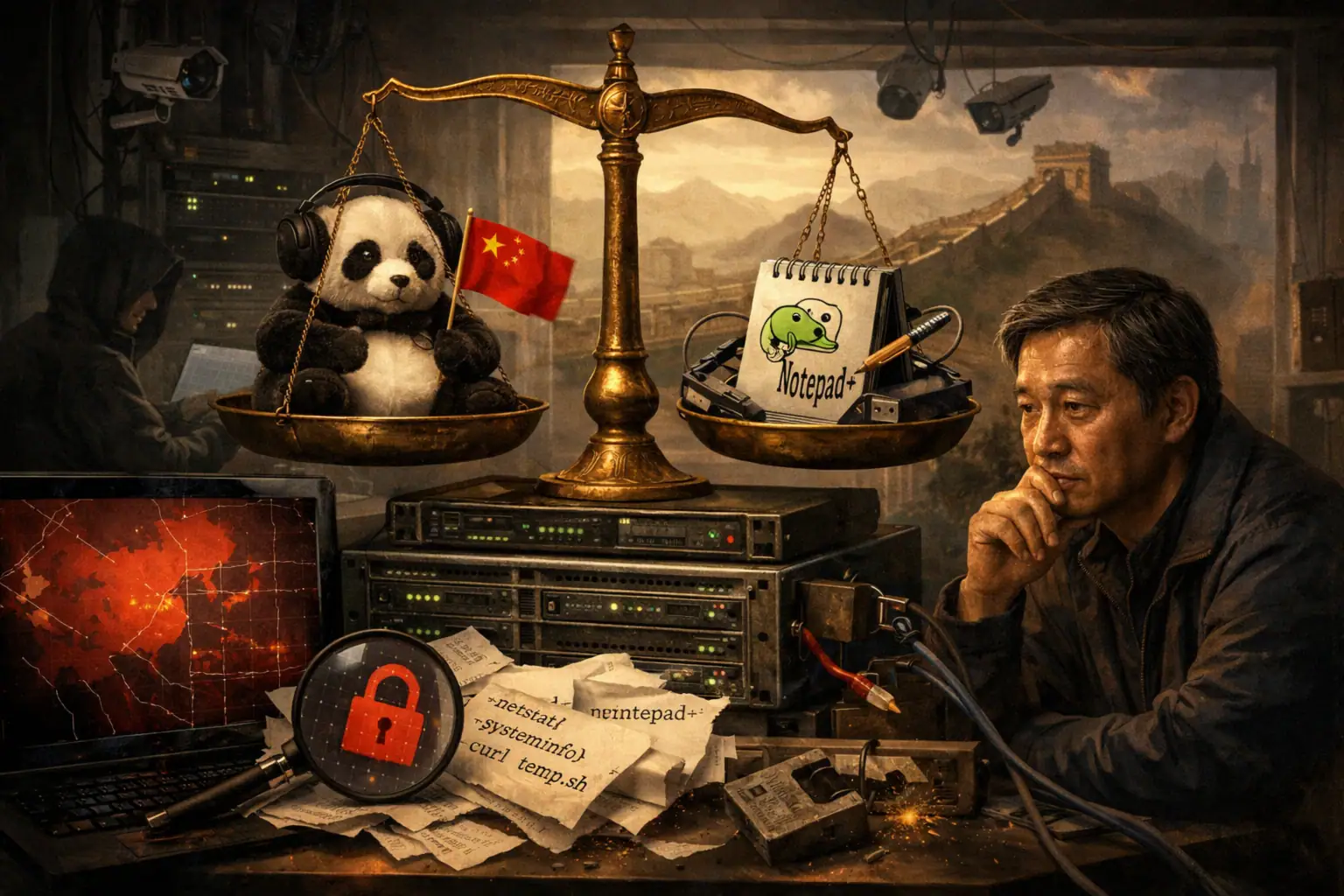

Взлом инфраструктуры Notepad++: Lotus Blossom и новый бэкдор Chrysalis

Недавние отчеты Rapid7 и экспертов прояснили масштаб компрометации инфраструктуры популярного редактора Notepad++. Исследователи связывают инцидент с китайской APT-группировкой Lotus Blossom ...

GlassWorm в Open VSX: как вредоносные обновления расширений VS Code нацелились на разработчиков

30 января 2026 года в экосистеме Open VSX зафиксирован показательный инцидент цепочки поставок: четыре расширения, опубликованные разработчиком под ником oorzc, ...

Вымогатели атакуют открытые серверы MongoDB: что происходит и как защититься

Инстансы MongoDB с открытым доступом к интернету вновь стали мишенью для автоматизированных вымогательских кампаний. Злоумышленники массово сканируют сеть в поисках ...

Вымогатели атакуют открытые серверы MongoDB: что происходит и как защититься

Инстансы MongoDB с открытым доступом к интернету вновь стали мишенью для автоматизированных вымогательских кампаний. Злоумышленники массово сканируют сеть в поисках ...

Утечка данных Chat & Ask AI: что показала ошибка в настройке Firebase

Популярное ИИ‑приложение Chat & Ask AI, насчитывающее около 50 млн пользователей по всему миру, оказалось в центре крупного инцидента информационной ...

OpenClaw и Moltbook: одномоментное RCE и открытая БД ИИ-агентов — что пошло не так

Вокруг проекта OpenClaw (ранее известного как ClawdBot и Moltbot), призванного упростить работу пользователей с ИИ-агентами, продолжают выявляться критические уязвимости. На ...

Microsoft отключает NTLM по умолчанию: отказ от устаревшей аутентификации в Windows

Microsoft объявила о кардинальном изменении в механизмах аутентификации Windows: в будущих версиях клиентских и серверных ОС протокол NTLM (New Technology ...

Атака на обновления Notepad++: что показало расследование компрометации в 2025 году

В 2025 году популярный текстовый редактор Notepad++ стал объектом сложной supply chain-атаки: злоумышленники скомпрометировали инфраструктуру хостинг-провайдера и подменяли обновления приложения ...

Новая схема ClickFix: фальшивая CAPTCHA, App-V и стеганография для доставки инфостилера Amatera

Исследователи BlackPoint Cyber зафиксировали новую, технически сложную кампанию, в которой злоумышленники совмещают социальную инженерию по схеме ClickFix, поддельную CAPTCHA и ...

Экономический шпионаж против Google: как инсайдер похитил секреты ИИ-суперкомпьютеров

В США федеральное жюри присяжных признало бывшего инженера Google Линвэя Динга (Linwei Ding) виновным в краже конфиденциальных данных об инфраструктуре ...