Новости Кибербезопасности

Будьте в курсе последних новостей и развития событий в мире кибербезопасности. Узнавайте первыми о новейших угрозах, текущих инновациях и главных трендах в киберпространстве. Посетите наш раздел Новости Кибербезопасности для самой свежей информации.

Microsoft инициирует масштабную очистку драйверов в Windows Update для укрепления кибербезопасности

Корпорация Microsoft объявила о запуске новой инициативы по периодическому удалению устаревших драйверов из каталога Windows Update. Данное решение направлено на ...

Атака на CoinMarketCap: хакеры украли $43,266 через уязвимость в дудле

Ведущая платформа для мониторинга криптовалютных котировок CoinMarketCap подверглась серьезной кибератаке, в результате которой злоумышленники похитили криптовалютные активы пользователей на сумму ...

FileFix атака: новая эволюция ClickFix угрожает пользователям Windows через проводник

Исследователь кибербезопасности mr.d0x представил новую технику атаки под названием FileFix, которая представляет собой усовершенствованную версию популярных среди киберпреступников атак ClickFix. ...

Cloudflare отразила рекордную DDoS-атаку мощностью 7,3 Тбит/с

В мае 2025 года компания Cloudflare зафиксировала и успешно нейтрализовала самую мощную DDoS-атаку в истории, пиковая интенсивность которой достигла 7,3 ...

Новый троян SparkKitty нацелился на кражу криптовалют через официальные магазины приложений

Специалисты по кибербезопасности зафиксировали появление нового мобильного трояна SparkKitty, который представляет серьезную угрозу для владельцев криптовалютных активов. Вредоносная программа распространяется ...

Новый инцидент с утечкой военных документов в War Thunder подчеркивает риски нарушения экспортного контроля

Игровое сообщество War Thunder вновь столкнулось с серьезным инцидентом информационной безопасности. Пользователь под псевдонимом MatrixRupture был заблокирован на официальном форуме ...

Критические уязвимости в принтерах Brother угрожают безопасности корпоративных сетей

Исследователи компании Rapid7 обнаружили серьезные проблемы безопасности в сотнях моделей принтеров ведущих производителей. Под угрозой оказались не только 689 моделей ...

Критическая уязвимость в приложении Shortcuts позволяла злоумышленникам получить полный контроль над macOS

Исследователи компании Positive Technologies выявили серьезную брешь в системе безопасности одного из ключевых приложений macOS. Специалист Егор Филатов обнаружил критическую ...

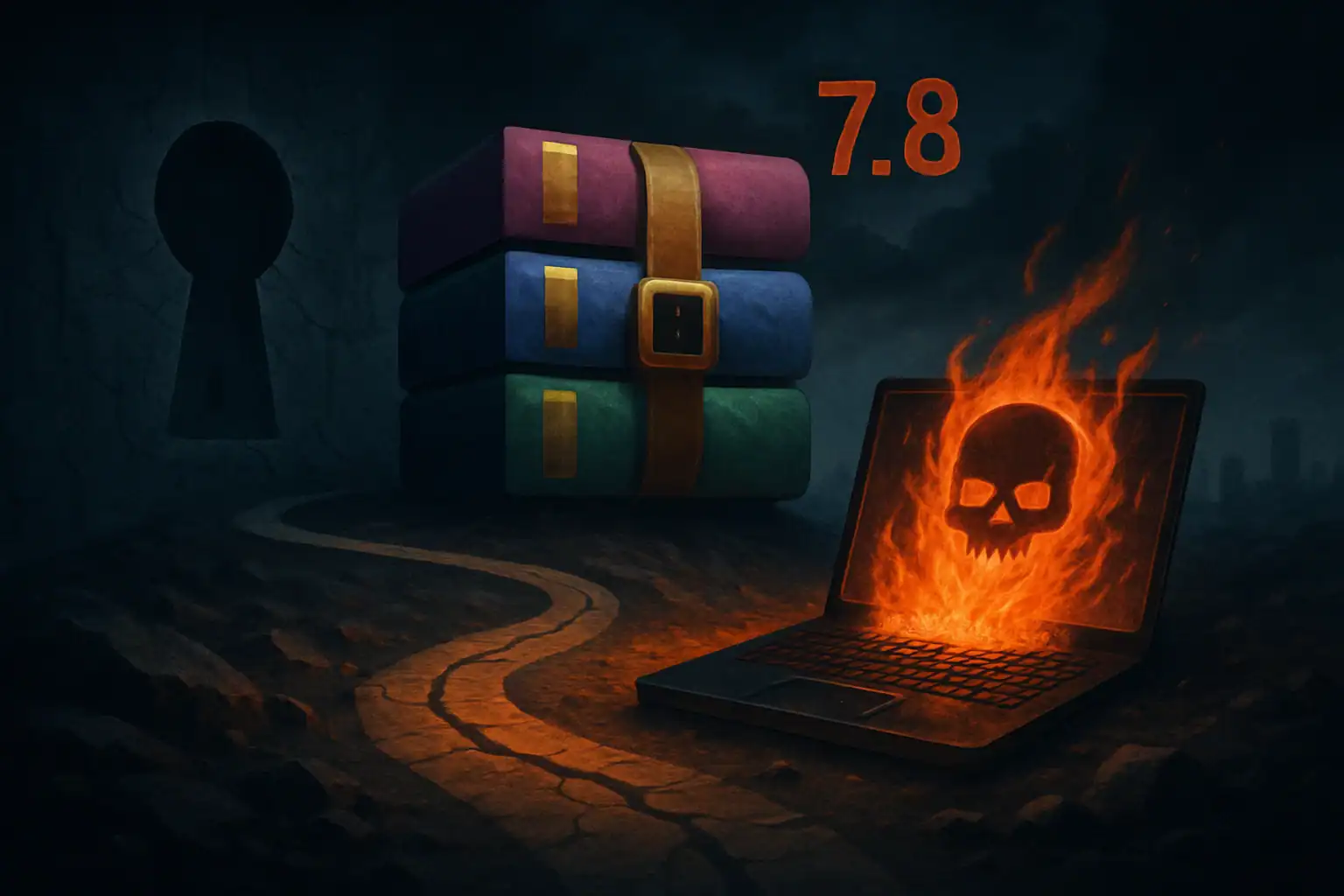

Критическая уязвимость CVE-2025-6218 в WinRAR угрожает миллионам пользователей

Разработчики популярного архиватора WinRAR выпустили экстренное обновление для устранения критической уязвимости CVE-2025-6218, которая позволяла киберпреступникам выполнять вредоносный код на компьютерах ...

Citrix Bleed 2: Критическая уязвимость NetScaler угрожает корпоративным сетям в 2025 году

Специалисты по кибербезопасности обнаружили новую критическую уязвимость в продуктах Citrix NetScaler ADC и NetScaler Gateway, которая получила неофициальное название Citrix ...