Новости кибербезопасности

Будьте в курсе последних инцидентов, уязвимостей и изменений в ландшафте угроз. Мы освещаем утечки данных, ransomware-кампании, критические CVE и регуляторные новости — с контекстом, что это значит для вас и как защититься.

Вредоносная кампания через Nginx: как атакующие незаметно перенаправляют трафик

Аналитики DataDog Security Labs зафиксировали масштабную вредоносную кампанию, в рамках которой злоумышленники получают доступ к серверам Nginx и незаметно перенаправляют ...

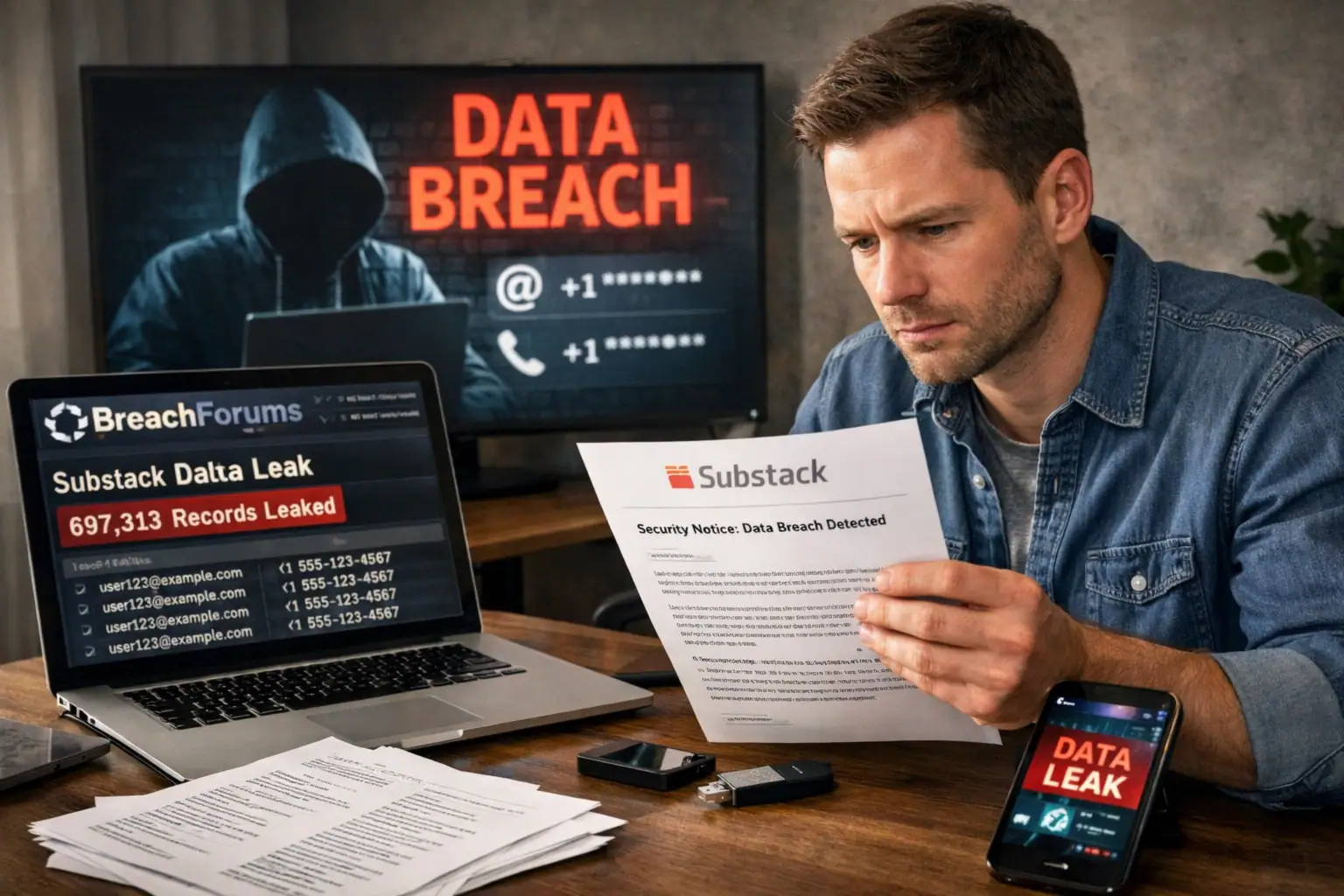

Утечка данных Substack: что известно об инциденте и рисках для пользователей

Платформа для рассылок Substack уведомила пользователей о выявленной утечке данных, в рамках которой были скомпрометированы адреса электронной почты, номера телефонов ...

Open VSX вводит проактивную проверку расширений VS Code для защиты цепочки поставок

Репозиторий расширений Open VSX, развиваемый Eclipse Foundation, переходит на новый уровень защиты: расширения для Microsoft Visual Studio Code будут проходить ...

Metro4Shell (CVE-2025-11953): удалённое выполнение кода в Metro-сервере React Native и атаки на разработчиков

Критическая уязвимость CVE-2025-11953, получившая неофициальное название Metro4Shell, активно эксплуатируется злоумышленниками для компрометации систем разработчиков React Native. Атакующие используют дефект в ...

Ошибка в шифровальщике Nitrogen делает выкуп бессмысленным для жертв VMware ESXi

Исследователи компании Coveware обнаружили критическую ошибку в шифровальщике Nitrogen ransomware, нацеленном на серверы VMware ESXi. Из-за дефекта в реализации криптографии ...

Приговор владельцу Incognito: крупнейший наркорынок даркнета и его крушение

В США вынесен один из самых жестких приговоров за преступления, связанные с оборотом наркотиков в интернете: 24‑летний тайваньский гражданин Руй-Сян ...

NyashTeam и винлокер Legion: разбор псевдо-шифровальщика и эволюции MaaS-инфраструктуры

В конце 2025 года аналитики компании F6 зафиксировали нетипичный для текущего ландшафта угроз образец вредоносного ПО. На первый взгляд он ...

OpenClaw: вредоносные навыки и первые «промпт-черви» в экосистеме ИИ-агентов

Экосистема локального ИИ-ассистента OpenClaw (ранее Moltbot и ClawdBot) стремительно превратилась из энтузиастского проекта в крупную площадку с сотнями тысяч агентов ...

APT28 задействует уязвимость Microsoft Office CVE-2026-21509 в целевых атаках на Украину и Европу

Всего через несколько дней после выхода экстренного обновления безопасности для Microsoft Office критическая уязвимость CVE-2026-21509 была поставлена на вооружение группировкой ...

Франция против соцсети X и ИИ Grok: как расследование меняет правила игры для онлайн-платформ

Французские правоохранительные органы провели обыски в парижском офисе соцсети X в рамках масштабного расследования, связанного с работой генеративного ИИ-инструмента Grok. ...