Новости кибербезопасности

Будьте в курсе последних инцидентов, уязвимостей и изменений в ландшафте угроз. Мы освещаем утечки данных, ransomware-кампании, критические CVE и регуляторные новости — с контекстом, что это значит для вас и как защититься.

Google закрыла уязвимость нулевого дня в Chrome: CVE-2025-13223 в движке V8

Google выпустила экстренное обновление безопасности для браузера Chrome, устраняющее критическую уязвимость нулевого дня CVE-2025-13223 с оценкой 8,8 по шкале CVSS. ...

Вредоносные npm-пакеты с сервисом Adspect: как разработчиков вовлекали в криптомошенничество

Исследователи компании Socket выявили на платформе npm семь вредоносных пакетов, которые использовали облачный сервис Adspect для сокрытия своей активности и ...

ShadowRay 2.0: самораспространяющийся ботнет на основе уязвимых ИИ-кластеров Ray

Исследователи Oligo Security задокументировали крупномасштабную кампанию ShadowRay 2.0, в ходе которой злоумышленники превращают кластеры искусственного интеллекта на базе фреймворка Ray ...

Кампания WrtHug: около 50 000 скомпрометированных роутеров Asus по всему миру

Исследователи компании SecurityScorecard выявили масштабную вредоносную кампанию WrtHug, нацелившуюся на домашние и SOHO-маршрутизаторы Asus. По их оценкам, уже скомпрометировано порядка ...

Китайская APT24 и малварь BadAudio: новая волна кибершпионажа против США и Тайваня

Исследователи Google Threat Intelligence Group (GTIG) раскрыли детали масштабной шпионской операции, приписываемой китайской группе APT24 (Pitty Tiger). Кампания длится около ...

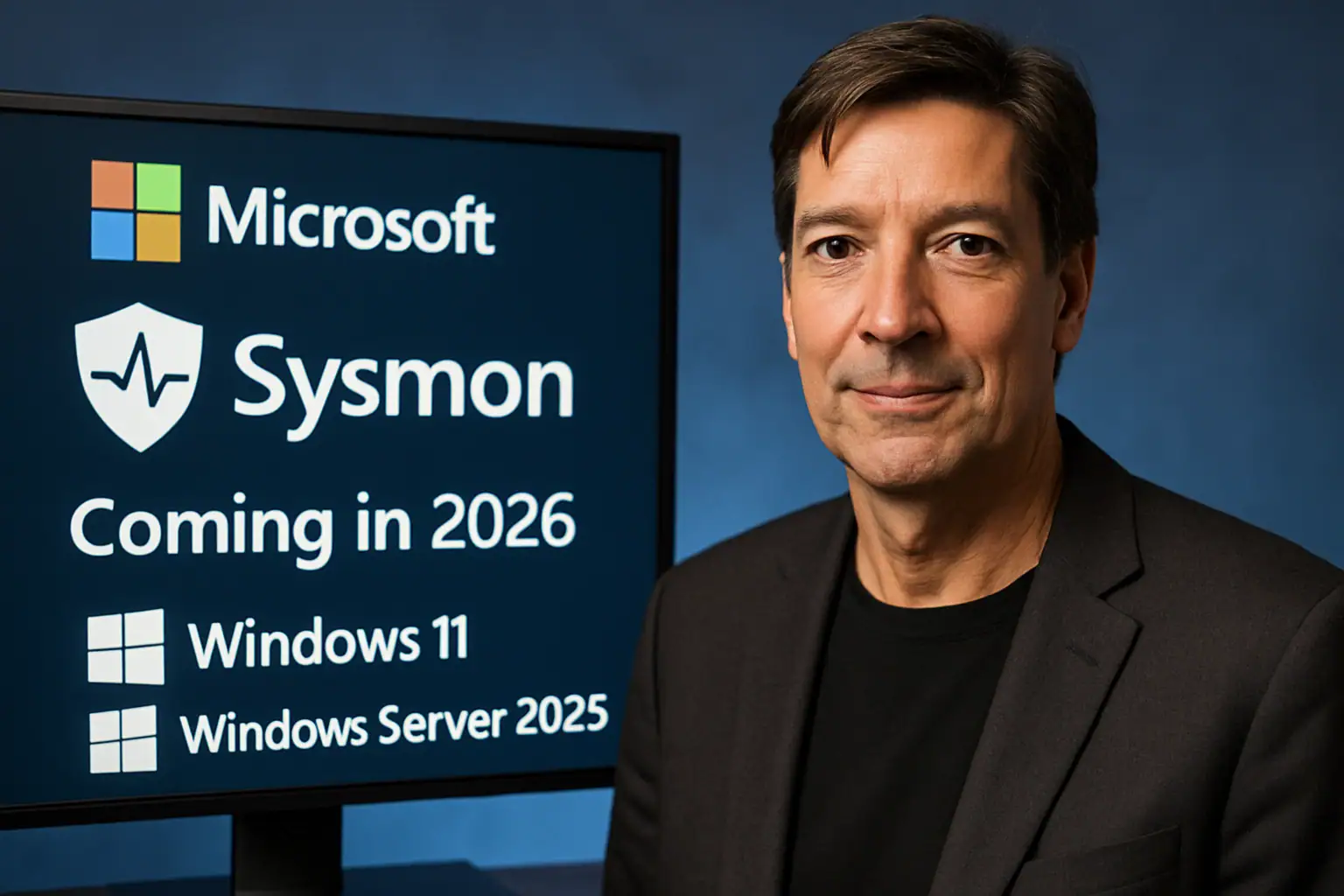

Sysmon станет частью Windows 11 и Windows Server 2025: что это значит для безопасности

Microsoft объявила о планах в 2026 году добавить Sysmon (System Monitor) как нативный компонент в Windows 11 и Windows Server ...

Инсайдерская утечка в CrowdStrike: что стоит за попыткой взлома со стороны Scattered Lapsus$ Hunters

Во второй половине прошлого месяца компания CrowdStrike, один из ключевых игроков мирового рынка кибербезопасности, зафиксировала инсайдерскую утечку: сотрудник компании передал ...

Критическая уязвимость CVE-2025-41115 в Grafana Enterprise: анализ и рекомендации

В коммерческой версии платформы визуализации и мониторинга Grafana Enterprise выявлена критическая уязвимость CVE-2025-41115 с максимальным баллом 10.0 по шкале CVSS. ...

Уязвимости в D-Link DIR-878: удаленное выполнение команд и рекомендации по защите

Маршрутизаторы D-Link DIR-878, активно продававшиеся как производительные двухдиапазонные устройства для дома и малого офиса, оказались под угрозой из‑за сразу нескольких ...

Microsoft пресекает KMS38: офлайн-активация Windows 11/10 больше не работает

Microsoft фактически закрыла один из самых распространенных нелегальных способов активации Windows — KMS38. Пользователи заметили, что офлайн-механизм перестал функционировать в ...