Новости кибербезопасности

Будьте в курсе последних инцидентов, уязвимостей и изменений в ландшафте угроз. Мы освещаем утечки данных, ransomware-кампании, критические CVE и регуляторные новости — с контекстом, что это значит для вас и как защититься.

Взлом расширения Trust Wallet для Chrome: как кампания Shai-Hulud ударила по криптокошелькам

В конце декабря 2025 года популярный криптокошелёк Trust Wallet столкнулся с серьёзным инцидентом безопасности: было скомпрометировано его браузерное расширение для ...

MongoBleed (CVE-2025-14847): критическая уязвимость MongoDB уже используется в реальных атаках

Критическая RCE-уязвимость CVE-2025-14847, более известная под названием MongoBleed, всего через несколько дней после выхода патчей начала активно использоваться злоумышленниками. Несмотря ...

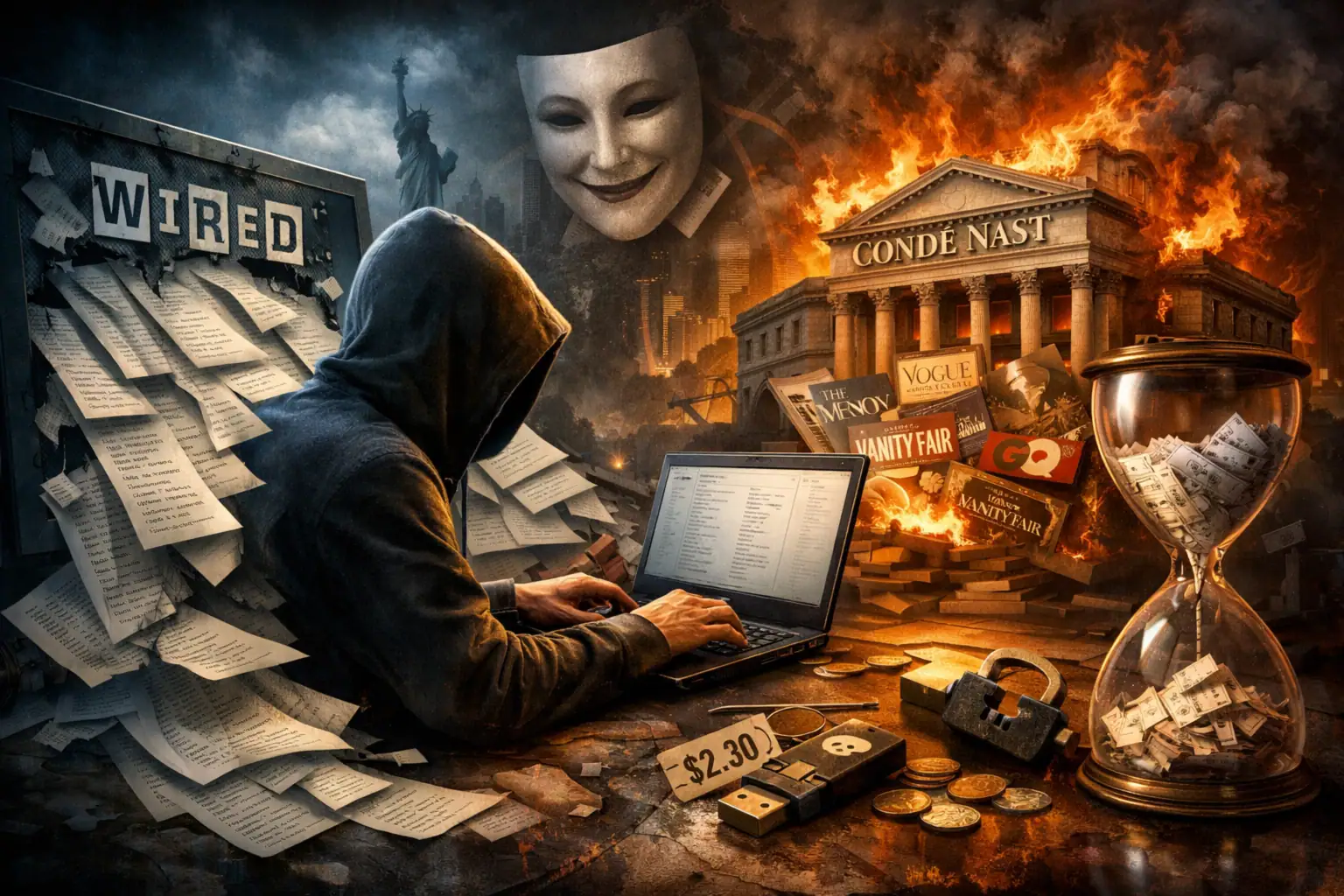

Утечка данных подписчиков Wired: что известно о взломе Condé Nast и рисках для пользователей

На одном из популярных хакерских форумов опубликована крупная база данных подписчиков журнала Wired, включающая свыше 2,3 млн записей. За слив ...

Утечка данных Coinbase: арест в Индии, роль TaskUs и опасность инсайдеров для криптобирж

Крупная утечка данных на криптобирже Coinbase, о которой стало известно весной 2025 года, получила продолжение: в индийском городе Хайдарабад задержан ...

Взлом LastPass продолжает бить по криптовалютным пользователям: TRM Labs выявила многолетнюю кампанию краж

Последствия громкого взлома LastPass в 2022 году до сих пор остаются ощутимыми для владельцев криптовалюты. По данным аналитиков TRM Labs, ...

Everest заявила о взломе Chrysler: что известно о утечке 1 ТБ данных и рисках для автопроизводителя

Хакерская группировка Everest опубликовала в даркнете заявление о компрометации ИТ‑систем американского автопроизводителя Chrysler (входит в концерн Stellantis). По утверждению злоумышленников, ...

Взлом LastPass продолжает бить по криптовалютным пользователям: TRM Labs выявила многолетнюю кампанию краж

Последствия громкого взлома LastPass в 2022 году до сих пор остаются ощутимыми для владельцев криптовалюты. По данным аналитиков TRM Labs, ...

Уязвимости ИИ-чат-бота Eurostar: что пошло не так и какие уроки стоит извлечь

Инцидент с ИИ-чат-ботом железнодорожного оператора Eurostar, в котором специалисты Pen Test Partners обнаружили сразу несколько уязвимостей, наглядно показывает, насколько рискованно ...

Взлом расширения Trust Wallet для Chrome: как украли 7 млн долларов и что это значит для безопасности криптокошельков

Инцидент с взломом расширения Trust Wallet для Chrome, приведший к краже около 7 млн долларов в криптовалюте, стал одним из ...

Взлом Rainbow Six Siege: что известно об атаке на серверы Ubisoft и уязвимости MongoDB

В конце декабря 2025 года тактический шутер Rainbow Six Siege оказался в центре крупного киберинцидента. Неизвестные злоумышленники получили контроль над ...