Leitfaden zur Cybersicherheit

Verbessern Sie Ihre Fähigkeiten in der Cybersicherheit mit unseren praktischen Leitfäden und Anleitungen. Tauchen Sie jetzt in unsere Leitfaden zur Cybersicherheit ein

Pentesting-Labor einrichten: Best Practices für effiziente Sicherheitstests

Eine klare Organisation spielt in unseren Penetrationstests eine entscheidende Rolle, unabhängig von ihrem Umfang und Fokus. Eine übersichtliche und verständliche ...

Aufbau eines sicheren Testlabors für Pentesting

Ein sicheres Testlabor ist ein wesentliches Werkzeug für einen Security Analysten. Es ist eine kontrollierte Umgebung, die der realen Infrastruktur ...

JavaScript-Deobfuskierung: Wie man verschleierten Code entschlüsselt

Im vorherigen Artikel haben wir untersucht, was JavaScript-Code-Obfuskation ist und warum sie verwendet wird. Obfuskierter Code ist schwer zu lesen ...

JavaScript-Obfuskation: Schutz und Optimierung Ihres Codes

JavaScript ist eine universelle Sprache, die häufig in der Webentwicklung verwendet wird. Da der JS-Code jedoch offen und leicht zu ...

VPS einrichten und absichern: Schritt-für-Schritt-Anleitung

VPS (Virtual Private Server) ist ein leistungsstarkes Werkzeug, das in einer Vielzahl von Aufgaben Anwendung findet: von Webhosting, Entwicklung und ...

Schritt-für-Schritt-Anleitung zum Schreiben von sicherem Python-Code

Sicheren Code zu schreiben, ist eine kritische Aufgabe für jeden Python-Entwickler. In dieser Schritt-für-Schritt-Anleitung werden wir Best Practices und Techniken ...

Filmot: Die YouTube-Untertitelsuchmaschine für Cybersicherheit

In der heutigen digitalisierten Welt hat sich YouTube von einer einfachen Videoplattform zu einem umfassenden Informationszentrum entwickelt, das unverzichtbare Daten ...

E-Mail Plus und Plus-Adressierung: Ein großartiges Werkzeug für den Schutz persönlicher Daten

Seid gegrüßt, liebe Cybernauten! Heute werden wir uns mit dem Thema E-Mail-Plus oder Plus-Adressierung befassen, einer Methode, die Ihnen helfen ...

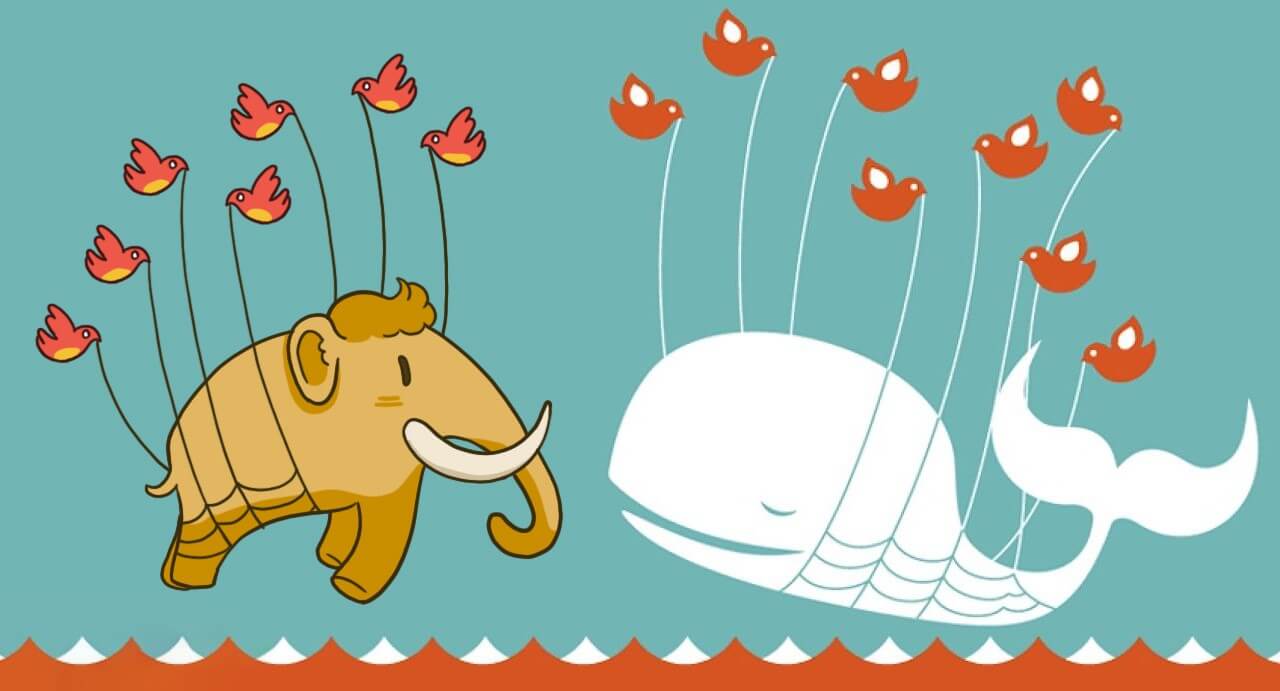

Wie man Mastodon beitritt: Komplette Anleitung für das dezentrale soziale Netzwerk

In der heutigen digitalen Landschaft werden traditionelle soziale Netzwerke wie Facebook und Twitter zunehmend für ihre zentralisierte Verwaltung und Datenschutzprobleme ...

Wie kleine und mittlere Unternehmen vor Cyberbedrohungen schützen: Effektive Methoden

In der heutigen digitalen Ära, in der Unternehmen zunehmend online agieren, werden Cybersicherheitsfragen besonders für kleine und mittlere Unternehmen (KMU) ...