Новости кибербезопасности

Будьте в курсе последних инцидентов, уязвимостей и изменений в ландшафте угроз. Мы освещаем утечки данных, ransomware-кампании, критические CVE и регуляторные новости — с контекстом, что это значит для вас и как защититься.

Правоохранители и IT-гиганты объединились для ликвидации опасного стилера Lumma

В мае 2025 года международное сообщество кибербезопасности нанесло серьезный удар по инфраструктуре опасного стилера Lumma. В результате масштабной операции, возглавляемой ...

Обнаружена масштабная кибератака на американские муниципальные системы через уязвимость Trimble Cityworks

Специалисты Cisco Talos выявили серьезную угрозу национальной безопасности США: китайская хакерская группировка UAT-6382 успешно эксплуатировала критическую уязвимость в системе управления ...

Итоги хакерского соревнования Pwn2Own Berlin 2024: найдено 28 критических уязвимостей

На престижном хакерском соревновании Pwn2Own Berlin 2024 специалисты по информационной безопасности продемонстрировали впечатляющие результаты, обнаружив 28 уязвимостей нулевого дня в ...

В Chrome Web Store обнаружена масштабная кампания вредоносных расширений

Специалисты по кибербезопасности из DomainTools Intelligence (DTI) выявили масштабную вредоносную кампанию в Chrome Web Store. Злоумышленники распространяют более 100 вредоносных ...

Mozilla экстренно устраняет критические уязвимости Firefox после соревнований Pwn2Own

Mozilla оперативно отреагировала на обнаружение двух критических уязвимостей нулевого дня в браузере Firefox, продемонстрированных на престижном хакерском соревновании Pwn2Own Berlin. ...

Google Chrome получил функцию автоматической замены скомпрометированных паролей

Google представила революционное обновление для браузера Chrome, которое существенно повысит безопасность пользовательских аккаунтов. Встроенный менеджер паролей теперь способен автоматически обновлять ...

Масштабная DDoS-атака: эксперты Curator отразили нападение беспрецедентного ботнета

Компания Curator (бывшая Qrator Labs) зафиксировала и успешно отразила крупнейшую в истории DDoS-атаку, осуществленную с помощью ботнета, насчитывающего 4,6 миллиона ...

HTTPBot: новый опасный ботнет нацелен на Windows-системы

Специалисты по кибербезопасности из компании NSFOCUS выявили новую угрозу — ботнет HTTPBot, который проводит целенаправленные атаки на игровые и технологические ...

Google согласилась на крупнейшую выплату за незаконный сбор пользовательских данных

Технологический гигант Google достиг соглашения с властями штата Техас о выплате беспрецедентной суммы в размере 1,375 миллиарда долларов за нарушения ...

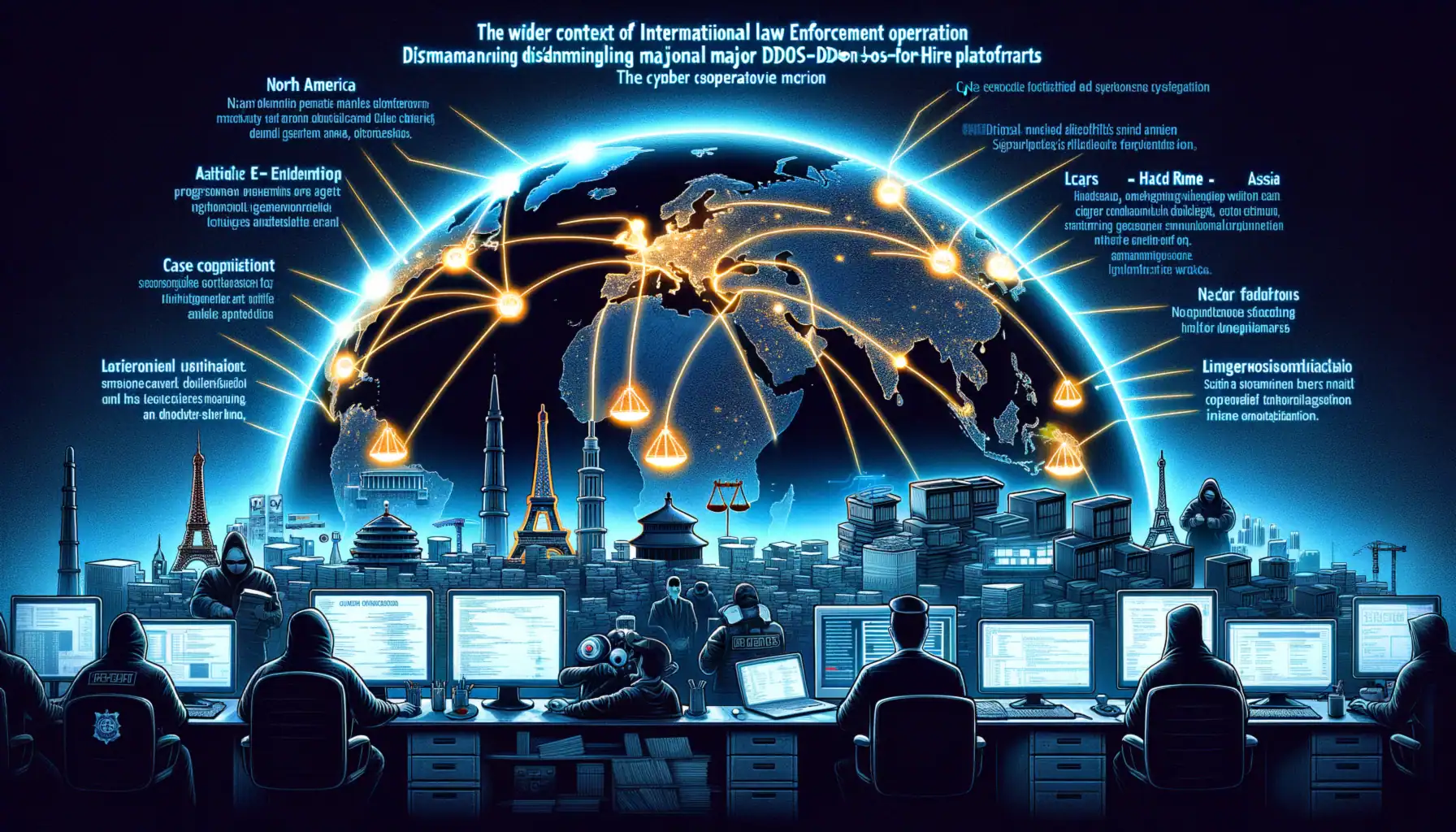

Международная операция PowerOff привела к закрытию шести популярных DDoS-сервисов

В результате масштабной международной операции правоохранительных органов были ликвидированы шесть крупных платформ, предоставлявших услуги DDoS-атак. Четверо подозреваемых администраторов этих сервисов ...