Cybersicherheit Nachrichten

Bleiben Sie über die neuesten Cybersicherheitsvorfälle, Schwachstellen und Bedrohungen informiert. Wir berichten über Datenlecks, Ransomware-Kampagnen, kritische CVEs und regulatorische Updates – mit Kontext, was das für Sie bedeutet und wie Sie sich schützen können.

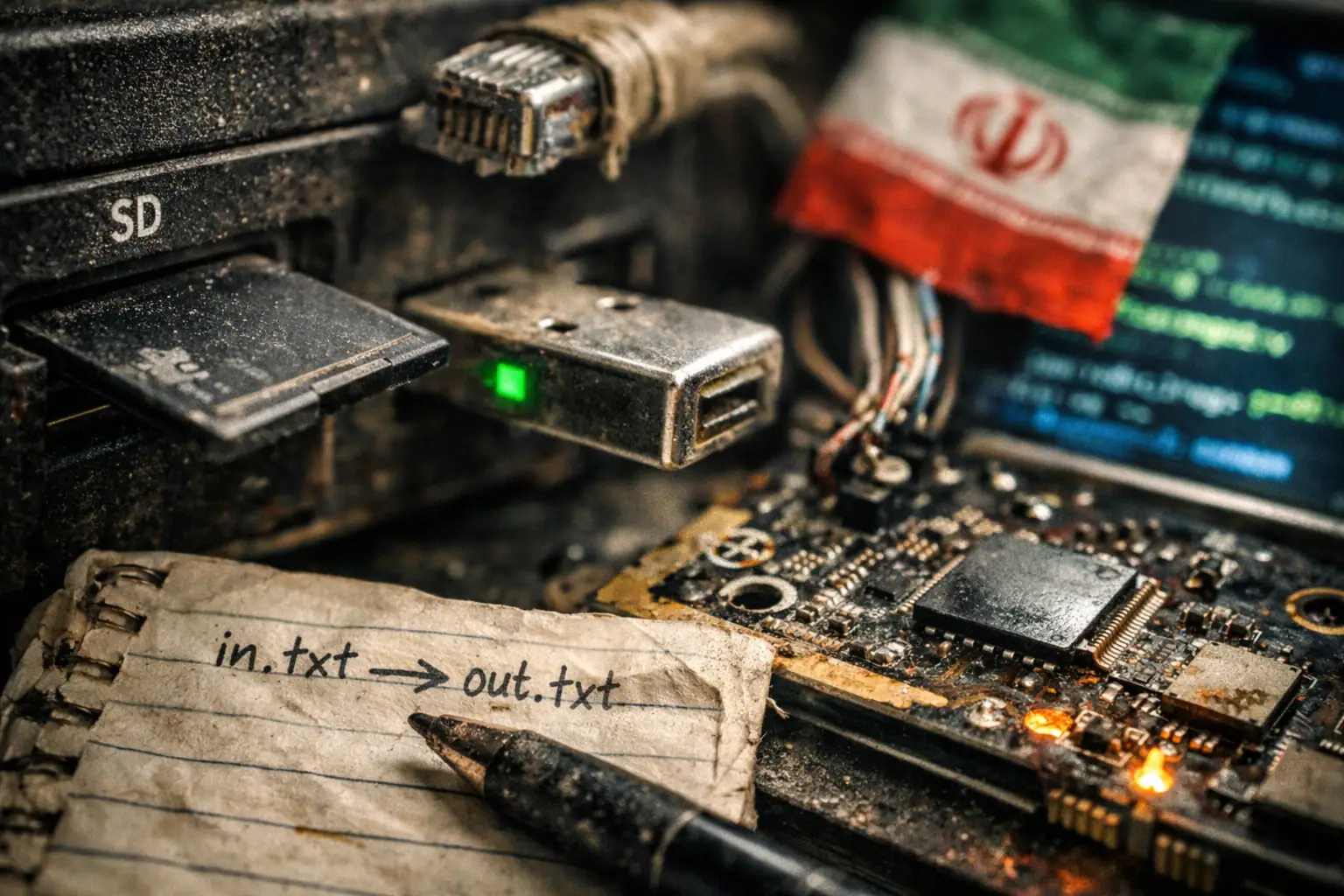

Iran-nahe Hackergruppe „Dust Specter“ zielt mit neuer Cyberspionage-Kampagne auf irakische Regierungsstellen

Eine mutmaßlich mit dem Iran verbundene Hackergruppe mit der Bezeichnung Dust Specter führt nach Erkenntnissen von Zscaler ThreatLabz eine gezielte ...

Windows-Authentifizierung absichern: Warum MFA in Active Directory oft versagt

Viele Unternehmen gehen davon aus, dass kompromittierte Konten mit der Einführung von Multi-Faktor-Authentifizierung (MFA) weitgehend der Vergangenheit angehören. Für Cloud-Dienste ...

Google beschleunigt Chrome-Updates: Zweiwöchiger Release-Zyklus stärkt die Browser-Sicherheit

Google stellt den Browser Chrome auf einen zweiwöchigen Zyklus für stabile Releases um und verkürzt damit das bisher etablierte vierwöchige ...

Kritische Chrome-Sicherheitslücke: Bösartige Erweiterungen konnten KI-Paneel Gemini Live kapern (CVE-2026-0628)

Eine von Palo Alto Networks Unit 42 aufgedeckte Schwachstelle in Google Chrome zeigte, wie riskant tief integrierte KI-Assistenten im Browser ...

DHS- und ICE-Datenleck: Was der DDoSecrets-Hack über staatliche Supply-Chain-Risiken verrät

Ein Zusammenschluss von Hacktivisten mit dem Namen Department of Peace hat die Verantwortung für einen mutmaßlichen Cyberangriff auf Informationssysteme des ...

Android-Messenger Max im Sicherheitsfokus: Was die Telemetrie über VPN, IP und Erreichbarkeit verrät

Der Android-Messenger Max steht im Zentrum einer sicherheitstechnischen Debatte, seit Sicherheitsforscher den Client per Reverse Engineering und Traffic-Analyse untersucht haben. ...

Tycoon 2FA zerschlagen: AitM-Phishing-Plattform unterläuft weltweit MFA-Schutz

Eine internationale Koalition aus Strafverfolgungsbehörden und Cybersicherheitsunternehmen hat die Infrastruktur von Tycoon 2FA abgeschaltet – einer der bislang grössten Phishing-as-a-Service ...

Cloud Imperium Games Datenleck: Cyberangriff auf Star Citizen im Detail

Cloud Imperium Games (CIG), das Studio hinter dem langfristigen Online-Projekt Star Citizen und der Einzelspielerkampagne Squadron 42, ist Ziel eines ...

KI-Plattform CyberStrikeAI: Automatisierte Angriffe auf Fortinet-Firewalls

Eine aktuelle Untersuchung von Team Cymru zeigt, wie die offene KI-Plattform CyberStrikeAI in einer realen, breit angelegten Angriffskampagne gegen Fortinet ...

Google setzt auf Merkle Tree Certificates: Quantensichere HTTPS-Zertifikate ohne Performance-Einbruch

Google hat einen detaillierten Fahrplan vorgestellt, wie Chrome-HTTPS-Zertifikate gegen künftige Postquanten-Angriffe geschützt werden sollen, ohne die Performance des Webs zu ...