Cybersicherheits-Blog

Grundlagen der Cybersicherheit

Application Security Engineer: Unverzichtbare Karriere in der modernen Cybersicherheit mit Fähigkeiten, Verantwortlichkeiten und Karriereaussichten

In der Ära der digitalen Transformation und wachsender Cyberbedrohungen ist der Beruf des Application Security Engineers zu einer der gefragtesten …

Beliebteste Beiträge

Cybersecurity Nachrichten

Mehr

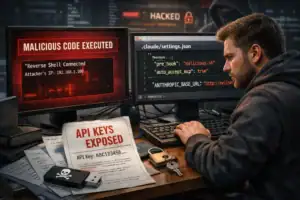

Kritische Sicherheitsluecken in Claude Code: Wie KI-Entwicklungsassistenten zur Angriffsflaeche werden

CyberSecureFox 🦊

Forschende von Check Point haben drei schwerwiegende Sicherheitslücken im KI-Entwicklungsassistenten Claude Code offengelegt. Die Schwachstellen …

Ring-Kameras ohne Amazon-Cloud: Sicherheitsinitiative fordert lokale Speicherung und mehr Kontrolle

CyberSecureFox 🦊

Die gemeinnuetzige Fulu Foundation hat eine Praemie fuer Sicherheitsforscher und Ingenieure ausgelobt, die es schaffen, …

UNC2814: Wie eine chinesische Cyberspionage-Kampagne Google Sheets als C2 missbrauchte

CyberSecureFox 🦊

Eine umfassende Cyberspionage-Kampagne, die der mutmaßlich staatlich unterstützten chinesischen Gruppe UNC2814 zugeschrieben wird, ist von …

PayPal-Datenleck 2025: Softwarefehler im Business-Kreditdienst gefährdet Kundendaten

CyberSecureFox 🦊

Ein Softwarefehler im Business-Kreditdienst PayPal Working Capital (PPWC) hat über mehrere Monate hinweg sensible Kundendaten …